2016 年 59 巻 9 号 p. 599-606

2016 年 59 巻 9 号 p. 599-606

インターネットを通じた不正アクセスはここ数年,なぜ顕著に増加しているのか。本稿ではまず攻撃者の手法に関し,歴史をさかのぼってそのトレンド分析を行い,防御技術に課せられた課題と限界について解説する。またセキュリティー対策の今後について,「まず観察して情勢を判断し,意思決定に基づいて行動,その結果を再び観察する」OODA(Observation-Orientation-Decision-Action)サイクルにも着目する。さらには組織と人材の育成において,何が急務とされているのかについて示す。

2012年ころから外部からの不正アクセスに起因する情報漏えい事故が多発している。

Yahoo! JAPANは2013年5月,最大で2,200万件のIDが流出した可能性があり,そのうち約149万件のID・パスワード等の漏えいを発表した。2016年9月に明らかとなった米Yahoo!からの約5億件の情報漏えいは,2014年に持ち出されたとされている。2015年には日本年金機構から約125万件(約101万人分)の情報漏えいが起こったことも記憶に新しい。

インターネットを通じた不正アクセスそのものは今に始まったものではないが,ここ数年なぜ顕著に増加しているのか,こうした不正アクセスを防ぐために,どのような対策が行われているのか,またさらなる安全確保へ向けて,どういった課題を克服する必要があるかについて展望する。

それではまず,不正アクセスとマルウェア流行,サイバー攻撃について,これまでのトレンドを追ってみたい。

2.1 不正アクセスとマルウェア流行の長期トレンド今日でも不正アクセスの端緒は,Webサイトの脆弱(ぜいじゃく)性を突いた不正アクセスに加えて,マルウェアへの感染が多くの割合を占める。ひとことでマルウェアといってもさまざまな種類があるが,インターネットを通じて感染するワームの歴史は,数千台のサーバーをサービス不能に追い込んだ1988年のMorris Wormまでさかのぼることができる。しかし,社会的に大きな問題となったのは,消費者のパソコンがインターネットにつながり始めた1990年代中盤である。

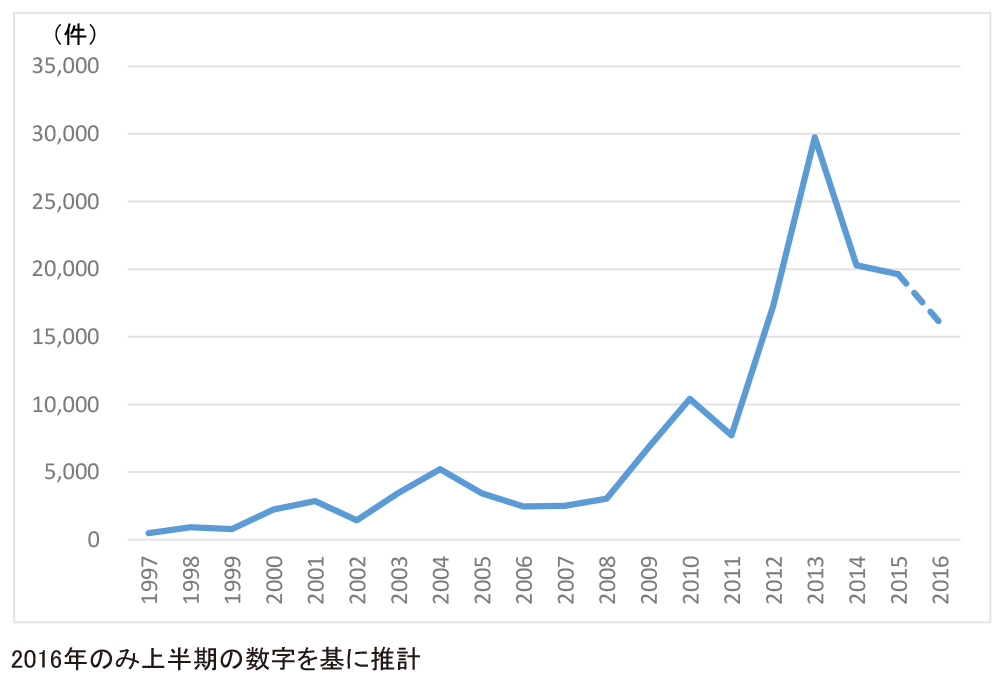

日本でも1996年10月,コンピューター緊急対応センターとしてJPCERT/CC(Japan Computer Emergency Response Team Coordination Center)が発足し,国際連携を開始した。最初の数年は年間数百件で推移したインシデント報告件数が,2000年には1,000件を超えている(図1)。2000年は東京都内でADSLのサービスが始まるなど,家庭向けのインターネット接続が,電話回線を使ったダイヤルアップ接続から常時接続へと変わったために利用時間が長くなると同時に,個人のパソコンもウイルスや不正アクセスの脅威にさらされるようになった。

2003年にはSQL Serverに感染するウイルスSQL Slammerが韓国のインターネットをまひさせた他,Blasterウイルスが全世界で800万台を超えるパソコンに感染し,2004年にはJPCERT/CCへのインシデント報告件数は5,000件を超えた。いずれのワームも脆弱な状態のパソコンを立ち上げているだけで感染するもので,常時接続が普及したことで,サーバーだけでなく個人のパソコンにも感染が広がったと考えられる。

この5,000件をピークに報告件数は2008年ころまで小康状態となるが,理由としては,Blasterウイルスの爆発的な感染を受けてOSを最新の状態にアップデートしておくことの重要性が広く認識され,ウイルス対策ソフトの普及が進んだこと,2004年9月に配布が開始されたWindows XP SP2でセキュリティー機能が改善されたことが考えられる。一方ウイルスの作者も,騒ぎを起こすこと自体が目的の愉快犯から,情報を少しずつ盗み出す,できるだけ発覚しない潜入目的のウイルスを作る傾向が強くなり,自己暗号化などウイルス対策ソフトを迂回(うかい)する技術も進んだことで感染が検出されにくくなった。そのため,インシデントとして認識されないケースが増えたことも理由と考えられる。

しかしながらインシデント報告件数は2009年を境に大幅な上昇に転じる。ネットブックの普及でパソコンの単価が下がり,相対的に高価なウイルス対策ソフトの普及率が下がり始めた他,Confickerウイルスに全世界で700万以上ものコンピューターが感染し,世界最大級のボットネットを形成したことが一因になった可能性がある。ボットネットとは命令管理サーバーの指示に基づいてDDoS攻撃や迷惑メールの送信などを行う,マルウェアに感染したパソコンを束ねたネットワークだ。大規模なボットネットを構築し,迷惑メールの送信や不正アクセスの踏み台に利用する経済目的のマルウェアの作成・配布が増えてきたことで,短期的にはマルウェアの発見件数が減少したものの被害は深刻化した。

同時期に,不正を支えるエコシステムにも大きな変化が生まれる。2008年11月に論文が発表され,2009年から実際に運用され始めたBitcoinは,2010年春までには実際に商品の取引に利用されるようになった。また,2011年に,接続経路の匿名化を実現するTOR(The Onion Router)によって構築されたDark web上の闇市場Silk Roadがインターネット上に立ち上がり,違法ドラッグだけでなくID・パスワードのリストや,ボットネットの利用権が取引されるようになった。匿名性を確保したまま安全に財貨をやりとりできる仕組みと,それを使った市場ができたことで,不正に必要なツールの入手や,不正で得た情報や権利の換金が容易になったのである。

政府機関の関与するマルウェアの配布や不正アクセスが目立ったのもこの時期からだ。2010年6月に発見されたStuxnetは,ネットワーク経由でなくてもUSB経由で感染し,インターネットにつながっていない制御システムを攻撃する非常に高度なマルウェアだ。このマルウェアは,米国家安全保障局とイスラエル軍の情報機関8200部隊がイラン攻撃用に作ったと,2012年6月にニューヨーク・タイムズが報じた。実際にイランの核濃縮プラントや原子力発電所に対して大きな被害をもたらした。

2014年には,Sony Pictures Entertainmentが北朝鮮を揶揄(やゆ)する映画「ザ・インタビュー」を公開したことに対する抗議としてハッキングが行われ,Sony Picturesの従業員や家族の個人情報,電子メール,役員報酬や未公開作品などの情報が漏えいした。このサイバー攻撃について,米連邦捜査局は北朝鮮が事件に関与したと断定した。2015年9月には米中間で相互にサイバー攻撃を行わないことで合意した。2015年12月にはウクライナでサイバー攻撃によって停電が起こったが,米国防関係者はこの攻撃にロシアが関与したとの見方を強め,米ロ間で外交交渉が行われた。

このように2010年代までに,サイバー攻撃は,騒ぎを起こすこと自体が目的の愉快犯だけでなく,明確な目的を持った経済犯や,国家ぐるみの情報収集,作戦に利用されるようになり,技術的に急激な進化を遂げて件数も大幅に増加した。

物理世界には国境があり,他国・地域からの攻撃に対しては自衛隊や警察が守ってくれるが,サイバー空間には国境がない。国境を越えた犯罪者やテロ組織,国家ぐるみの攻撃に対して,民間企業をはじめとした組織が徒手空拳で直面せざるをえない現実がある。

2.3 ID大量漏えいと増加するパスワード・リスク特に2011年から増加したのは,メガブリーチと呼ばれる大規模サービスからの大量のID・パスワードの漏えいである。2011年,SonyのPlayStation Networkから7,700万件のID・パスワードが漏えいした。翌2012年,米Yahoo!から2億件のIDとパスワード,LinkedIn(2016年Microsoftが買収)から1.17億件のIDとパスワード,2013年にはMySpaceから3.6億件のIDと4.27億個のパスワード,2014年には米Yahoo!から再び5億件のID,2015年には不倫WebサイトAshley Madisonから全ユーザー3,200万人分のデータが漏えいしている。

2012年以降の漏えい事故は,最近になってデータがDark web上の闇市場で販売されるようになったことから明らかになったものが多い。漏えいした多くのパスワードは一方向関数でハッシュ化されていたが,レインボーテーブルと呼ばれる早見表や,GPUやFPGAを使って高速で解読する手法が開発され,解読された状態で売買されるケースが増えている。ハッシュ化されたパスワードは,解読されたことで悪用する価値が生まれ高値がついたが,相次いで出品されたために,攻撃者や,攻撃者からリストを譲り受けた者が価格暴落を懸念して放出していることも考えられる。

2.4 リスト型攻撃の増加こうして漏えいしたパスワードは,漏えい元のWebサイトだけでなくさまざまなWebサイトに対するリスト型攻撃に利用される。リスト型攻撃とは,流通しているID・パスワードを元に他のWebサイトにログイン試行し,同じID・パスワードの対を使っているユーザーのIDを盗む行為である。各Webサイトとも同じIDとパスワードを使い回さないように呼びかけているが,多くのユーザーは4つ以上ものパスワードを覚えることができず,同じID・パスワードを利用しているため,簡単にIDを盗まれてしまう。

こうしたリスト型攻撃に対して,以前であればIPアドレスのブラックリスト化などが有効だったが,最近では効かなくなってきている。ISP(インターネットサービスプロバイダー)のID・パスワードも脆弱性を抱えたブロードバンドルーター等から大量に漏えいしており,攻撃者は漏えいしたID・パスワードを使ってISPに対して接続し直すことで,頻繁にIPアドレスを変えてリスト型攻撃を続けているためだ。

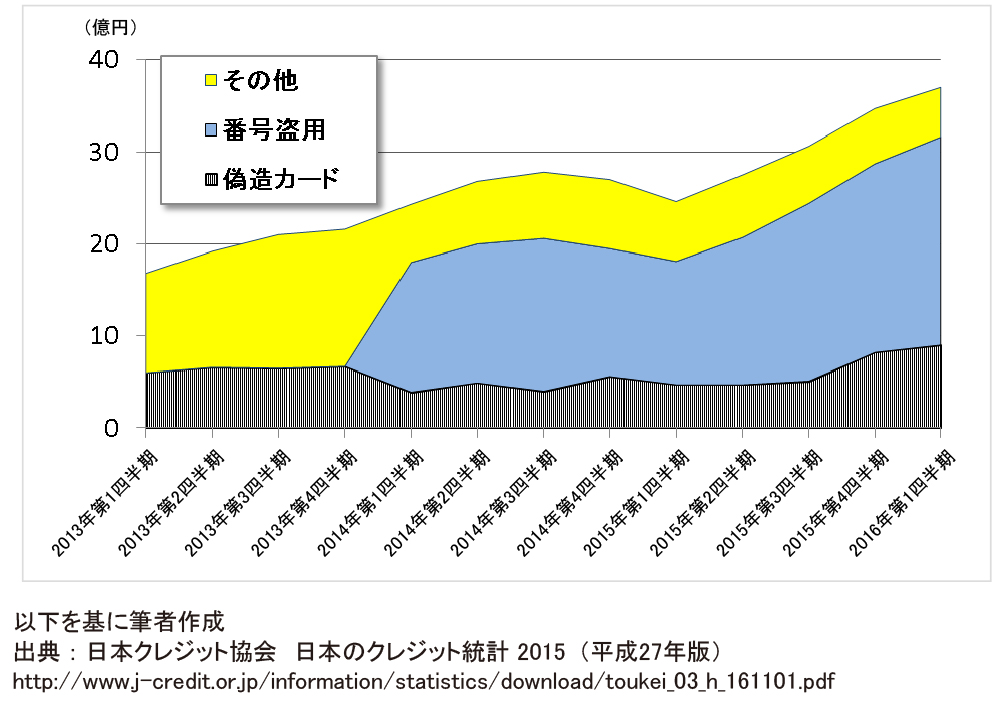

ID詐取によるクレジットカード番号の盗用によるEコマースサイトの悪用が増えていることを受け,日本クレジット協会は2014年から番号の盗用による被害の統計を取り始めた。統計を取り始めた当初から,クレジットカード不正利用被害は,偽造カード数を抜き半数以上が番号盗用によるものであることが明らかになった(図2)。

それでは次に,攻撃者を迎える側としては,どのような動きを取ってきたのかみてみよう。

たとえば図2をみると,クレジットカード不正利用被害は2015年第1四半期に一時的に減っているが,これは2014年11月19日,20都道府県警の合同捜査本部が,国内で違法に中継サーバーを運営する全国8事業者に一斉捜索をかけたことが功を奏している。また,中国からの不正アクセスは例年,中国の旧正月に当たる春節時になりをひそめるため,その影響もあったと考えられる。

ただ同様の一斉捜索は2015年11月にも行われたが,残念ながら2016年第1四半期の被害は減少しておらず,攻撃者の攻撃拠点は,摘発された中継サーバーだけではなくなっていることが推察される。

このように攻撃者を迎え撃つことは時々刻々,困難になってきているといってよい。そこで本章では,迎える側の抱える問題には他にどのようなものがあるのか,そして対策の動きについて考える。

3.1 なぜ不正アクセス・情報漏えいを防ぐことが難しくなったか2004年をピークとした不正アクセスの増加時は,ファイアウォールの設置,OSの堅牢(けんろう)化やウイルス対策ソフトの利用,最新の脆弱性対策プログラムの確実な適用などの対策で抑え込むことができた。しかしながら2010年代に入ってからの不正アクセスの増加に対しては効果的な対策ができていない組織が多い。

Yahoo! JAPANや日本年金機構の情報漏えい事件を含めて,最近の多くの不正アクセス・情報漏えい事件では,いずれもウイルス対策ソフトや侵入検知装置,ファイアウォールの設置など,基本的な不正アクセス対策を実施していたにもかかわらず,外部から侵入されている。なぜ従来型のセキュリティー対策だけでは不正アクセスを防げなくなってしまったのだろうか。

それは,最近のマルウェアの多くはウイルス対策ソフトで検知できないからである。従来のウイルス検知手法は,他で見つかった検体の特徴をとらえてシグネチャーを作成し,これを配布することで既知のウイルスを検出する。ところが限られた標的に対してのみ配布された未知のマルウェアや,配布のたびに異なる鍵で再暗号化されて同じシグネチャーでは検出できないマルウェアなど,ウイルス対策ソフトでは検知できないマルウェアが広がって久しい。

3.2 「サンドボックス」の有効性と限界こうした未知のマルウェアの検出は,サンドボックスと呼ばれる隔離された環境で実際にファイルを開き,挙動を基にマルウェアかどうかを判定する装置で検査する方法がある。この方法が,ウイルス対策ソフトでは検知できない未知のマルウェアにも有効だった時期もあるが,最近ではサンドボックスを検知し,その中では無害な振る舞いをするなど,サンドボックスによる検出を回避する技法がマルウェア製作者の間で普及し,検知率は低下している。たとえば環境上に複数のファイルがあるか,サンドボックスに特徴的な画面解像度やデバイスなどの情報がないか,壁紙やデスクトップのアイコンに人間らしい使用感があるかなどというサンドボックスを検出する技術や,実行後しばらく有害な振る舞いをしないなどの検出回避技術は日々進化しており,サンドボックスベンダーとの間で厳しい競争となっている。またサンドボックスは従来,多くのファイルが通過するメールサーバーの収容セグメントなどに設置するケースが多かったが,暗号化Zipファイルなどの形式でマルウェアが配布された場合,サンドボックス装置では復号できず,素通りしてしまうケースもある。

警察庁の発表によると,圧縮ファイルが添付された標的型メールは2015年下半期で44%だったところ,2016年上半期には99%と増加している。圧縮ファイルの中身は依然として実行ファイル(.exe形式)が多いものの,最近はJavaScript(.js形式)も急速に増えつつある1)。

3.3 ホスト型IDS:課題は「人による監視」マルウェアの配送経路が暗号化されるようになったことで,ネットワーク経路上の次世代ファイアウォールやサンドボックスでマルウェアを止めることが難しくなった。そのため,ネットワークではなく,再び,ウイルス対策ソフトのように端末にインストールするホスト型IDS(不正侵入検知)への関心が高まりつつある。シグネチャーやサンドボックスでは検知できなくとも,実際の端末上で実行ファイルの振る舞いを監視すれば,マルウェアの不正な活動を現行犯で取り押さえることができる。このアプローチは確かに有効だが,問題は何がマルウェアの不正な活動で,何がアプリケーションの正常な動作か,定義されていない場合が多いことだ。ホスト型IDSはアプリケーションのさまざまな動きに対して警告を発するが,それが実際にマルウェアによる不正な活動か,それともアプリケーションの正常な動作かを判別するのは監視要員の役割となる。決まったアプリケーションの利用しか認めていない環境であれば,ホワイトリストを作って運用できるものの,さまざまなアプリケーションを利用する環境では運用に人手と費用を要する。

3.4 運用は属人的,かつ陳腐化をまぬがれないただし,こうした対策も安全性を完全に担保できるわけではない。運用者のスキルに属人的に依存しており,陳腐化が激しいために対策を難しくしている。最新の対策技術の効果は明らかではなく,時に高価で,リース期間中に陳腐化しないという保障はない。

あるセキュリティー製品が普及し効果について評判が広がることによって,今度はマルウェアが回避策を講じるリスクが高まる。多額の投資を行う場合に確実な効果を求める,過去の実績や事例を基に導入判断を行う,動いているシステムはできるだけ触らないといった従来のIT投資やシステム運用の論理では,投資の正当化が難しい。

それどころか,せっかく高価なシステムやセキュリティー機器を導入しても,バージョンアップのリスクを嫌い,攻撃側で対策が進んだゆえに陳腐化してしまった旧バージョンをそのまま運用し,効果を発揮できていない組織も少なくないようだ。

従来の計画的なシステム更新や,情報セキュリティーマネジメントシステムで行われてきたPDCAサイクルでサイバー攻撃の脅威に対処することは難しい。米国国土安全保障アドバイザリーボードのジェフ・モス氏は「サイバー攻撃に気づいた組織とまだ気づいていない組織のふたつしかない」とコメントしている。これまで侵入されたことがないと信じているシステムが,実際には不正アクセスを検知できるだけの機能を有していないケースは少なからずある。

3.5 端末をインターネットから切り離すべきかいずれのセキュリティー製品も十分な安全性を提供できず容易に陳腐化し,最新のソフトウェアを利用していてもゼロデイ攻撃のリスクからは逃れられない前提で,どのように安全性を担保すべきかについて,いくつかの考え方がある。

一つは,インターネットにつながなければ安全なのではないかという提案だ。確かに業務システムをインターネットにつながず,外部からの電子メールを閲覧しなければ,マルウェアに感染する機会を極小化でき,感染した場合もマルウェアが容易には命令管理サーバーと通信できない。

しかしながらイランの原子力施設がStuxnetに攻撃されたように,業務やデータフローも含めて完全に外部から切り離さない限り,攻撃されうる界面(attack surface)をなくすことはできない。規模の大きなシステムほど現実には完全に統制することは難しく,インターネットから切り離すことでかえって管理工数は増大してしまう。

小規模の重要なデータを扱う事務をインターネットから切り離すことは現実的だが,インターネットから切り離して巨大なプライベート・システムを運用するには大きなシステム投資を要する。今日では多くのソフトウェアやセキュリティー製品,ネットワーク機器がインターネット接続を介して製造元のサービスに依存しており,これらをインターネットから切り離すには,代替できる基盤を自前で構築する必要が生じるからだ。

インターネットにつなぐべきではない業務を最初からプライベート・システムとして整備することは金融業界を中心に行われてきたが,インターネットにつながった情報系システムを,安全に維持することの煩雑さを嫌って安直に分離すると,結果としてシステムに対する統制を失う場合があるので注意が必要だ。

それでは,いかなるセキュリティー対策も万全ではなく,時間とともに陳腐化する前提で,どのようにセキュリティー対策を進めるべきだろうか。重要なことは,個々のセキュリティー対策が突破されただけでは致命的な結果に至らないよう,事故が起こることを前提に幾重にも防御策を重ねることだ。

ファイアウォールの内側は安全,組織内ネットワークは安全といった境界セキュリティーの幻想は捨てて,それぞれの隔壁の中で必要なセキュリティー対策を講じる必要がある。

実際に重層防御を構築するうえで参考になる概念として,ロッキード・マーチン社が提唱するサイバーキルチェーンがある。侵入者が目的を達成するまでには「Reconnaissance(偵察)」「Weaponization(武器化)」「Delivery(配送)」「Exploitation(攻撃)」「Installation(インストール)」「Command & Control(遠隔操作)」そして「Action(目的の実行)」といった段階を踏む必要があり,これらをなるべく早い段階で検知し,いずれかの手順を断ち切ることで,攻撃者の最終的な目的遂行を阻止しようというアプローチである。

このアプローチでは,個々の対策に完全性を求めることよりも,侵入に気づいたところで素早く対処することが重要となる。しっかりと監視を行うと同時に,あらかじめ事故が起こる前提で,異変に気づいた場合の対処要領や,組織としての連絡体制を構築しておく必要がある。

4.1 PDCAサイクルから「OODAサイクル」へ実際にシステムのセキュリティー強化を企画する際に重要なのは,まず現実に何が起こっているかを把握することだ。世の中で起こっているセキュリティーインシデントについての情報収集と同時に,ログの収集分析を通じて自社に対してどのような攻撃が試みられているかを把握する必要がある。

まず観察して情勢を判断し,意思決定に基づいて行動し,その結果を再び観察するOODA(Observation-Orientation-Decision-Action)サイクルが有効だと提唱されている。サイバー攻撃対策では悪意を持った攻撃者の新たな手口と対峙する必要があるからだ。

顕在化した脅威に対しては機動的に対処する必要があるが,これらを計画的に予算化することは難しい。予想外の大規模事故に対しては予算外で対処する他ないが,セキュリティー対策の陳腐化は予期できる現実なので,あらかじめ枠として予算を確保しておき,観察と情勢判断に基づいて柔軟に予算を組み替えていく手法が有効と考えられる。高価な設備投資ほど陳腐化しては困るという建前論に陥りがちだが,冷静な情勢判断と,変化を受け入れた柔軟な対応が必要となる。

設備投資に偏重した情報セキュリティー対策では,機器を設置するだけで満足してしまいがちだが,実際には運用監視が極めて重要となる。OODAサイクルの起点となる「観察」を機能させるには,単に脅威情報を購入し,SIEM(Security Information and Event Management)を導入するだけでなく,それらを道具として活用して情勢を判断し,必要な対策を立案・実行できる人材を育てることが必要だ。

4.2 自律的に動き,変化に適応できる組織と人材の育成が急務東京オリンピックへ向けてセキュリティー人材の不足が指摘される。2014年にIPAが行った調査によると,十分なスキルを持った情報セキュリティー人材は国内に10.5万人いるという。一方で,スキル不足16万人に加えて,ゼロから育成が必要な新規人材が8万人,計24万人の情報セキュリティー人材の育成が必要とされる2)。

優秀な情報セキュリティー人材が足りていない現実はあるにせよ,リスク分析や事故対応には経験が必要で,教科書とカリキュラムと資格制度で育てられる能力には限界がある。人材不足は製品ベンダーにとってビジネスチャンスでもあり,これまでも人手での監視や運用を機械やサービスに置き換える動きが続いてきた。人海戦術での需要を期待して人材を粗製乱造し,育ったときには多くの仕事が機械に置き換えられてしまっては目も当てられない。

これから必要となるのは,詰め込み式で現時点の情報セキュリティーについての知識を教え込まれた画一的な人材ではなく,計算機工学の基礎に通じ,自発的に新しいことを学び,想定外の事故が起こったときには責任感を持って機動的に活躍できる人材ではないだろうか。今は人手に頼っているログ分析やIT基盤の構成管理を自動化できるスキルを持った人材であれば,組織のセキュリティー対策の次元を高められると同時に,突発的な情報セキュリティー需要が一巡した後も,変化に適応して自分から次の役割を見つけられるのではないか。

そして情報セキュリティーに関する知識は,セキュリティーに直接関係する業務だけではなく,IT投資管理や基盤設計,ソフトウェア開発,運用など,あらゆるフェーズで必要となる。後からシステムに手を入れるよりも,最初からセキュリティーを考慮して情報システムを設計・構築した方が,結果的に効率的かつ低コストに収まる。このように情報セキュリティーのスキルを広くとらえ直すのであれば,企業におけるセキュリティー担当者の数がそれほど増えなくても,情報セキュリティー人材の活躍の場が足りなくなることはないだろう。

特にここ数年は情報システムの攻守において,攻撃者の優位が続いている。その本質は単純な情報セキュリティー人材の人手不足よりも,従来のシステム開発やIT投資の考え方が時代の急速な変化に追随できていないことにある。サイバー空間では,無防備な組織であってもグローバルなテロ組織や国家による攻撃にさらされうる,防御側と攻撃側とで費やせる資源の非対称性がある。この厳しい現実は,量的にセキュリティー技術者を増やしただけでは改善しない。周辺環境の急激な変化を前提として,計画外の事象に直面しても機動的に対処できるよう人材を育成し,体制を構築する必要があるのではないか。

1977年 熊本県生まれ。インターネット総合研究所,マイクロソフトを経て2012年ヤフー入社。2014年からCISO-Boardとして情報セキュリティー対策の立案に従事。2011年から内閣官房 社会保障改革担当室 番号制度推進管理補佐官,2012年から政府CIO補佐官に任用され,マイナンバー制度を支える情報システムの構築に携わる。2015年から福岡市 政策アドバイザー(ICT),一般社団法人OpenIDファウンデーション・ジャパン代表理事。2016年から経済産業省 産業構造審議会 商務流通情報分科会 情報経済小委員会 分散戦略ワーキンググループ委員。