2017 年 60 巻 1 号 p. 1-10

2017 年 60 巻 1 号 p. 1-10

民事訴訟の増大などに伴い,種々のインシデントが発生した際に,将来行われうる裁判で証拠として使用できるようにするための電磁的記録の収集や分析の技術およびその手順であるデジタル・フォレンジックが重要性を増している。本稿では,デジタル・フォレンジックの定義や手順の概略を最初に記述する。次に,内部からの情報の流出事案を例にとり事前準備段階,データの収集段階,データの復元段階,データの分析段階,報告書の作成段階ごとにその方法を解説する。そして,多様なデジタル・フォレンジックの分類軸を示し,全体像を示すとともに,データ復元技術等について少し詳しく説明する。最後に,ネットワーク・フォレンジック技術等,今後重要性が増すと予想される技術に言及する。

本稿の著作権は著者が保持する。

内部不正などによって大量の個人情報が企業などから漏えいする事案がしばしば起きている。このような場合に漏えい経路はどこか,どの程度の規模の情報が漏えいしているのか,だれが不正者か等を早急に明確にし,きちんと説明できるようにしないと組織の信頼を失ってしまう。また,不正者を民事訴訟で訴えようとしても証拠がないと裁判に勝つことができない。

このように種々のインシデントが発生した際に,コンピューターなどの情報処理機器上に残された証拠を確保し,将来起こりうる裁判に備える技術や手順が必要になる。これが,ここで対象とするデジタル・フォレンジック(Digital Forensics)である。したがって,デジタル・フォレンジックは「種々のインシデントが発生した際に,将来行われうる裁判で証拠として使用できるようにするための電磁的記録の収集や分析の技術およびその手順」1)と定義してよいだろう。

ここでのインシデントとは,サーバーへの不正侵入など情報処理装置に関連するインシデントだけでなく,殺人事件や窃盗などの刑事事件,談合(独占禁止法違反),営業秘密の不正な持ち出し(不正競争防止法違反),プライバシーの侵害,掲示板への書き込みによる名誉毀損(きそん),インサイダー取引,医療過誤などいろいろなものがあり,デジタル・フォレンジックは民間だけではなく警察や検察庁,金融庁,公正取引委員会などの公的機関でも重要性が高まっている。

なお,Digital Forensicsの日本語訳としては「デジタル鑑識」を使う場合があるが,Digital Forensicsは民間でも使うものなので「デジタル鑑識」という訳語は適切ではないと考え,以降もデジタル・フォレンジックという用語を用いる。

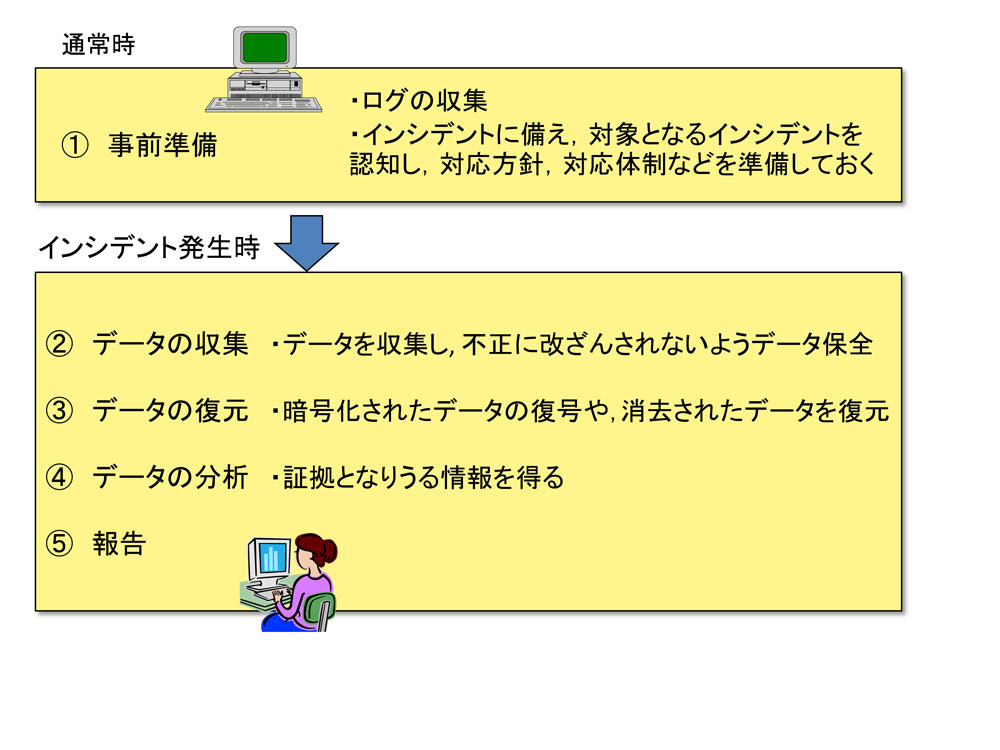

デジタル・フォレンジックの手順は以下のように整理することができる(図1参照)。ここでは事前準備の過程も重要であると考え,手順の一つとして追加している。

これらの手順を実施するにあたっては,次の2つの目的を達成する必要がある。

企業の保管する個人情報が外部に漏えいしたのではないかという指摘を,ある企業が受けた場合をここでは考える。この場合,デジタル・フォレンジックを用いて調査を行うことが必要になる。この調査は,企業の職員が行う場合もあるが,一般には,デジタル・フォレンジックを行う企業等の専門家による場合が多い。

企業にとって重要なことは,この漏えいが外部の人間によるものか,内部の人間によるものかの切り分けであろう。外部の人間によるものであれば,証拠を整理し報告書を作成して,警察などに捜査を依頼することが必要となる。警察などの法執行機関では,この報告書も参考にしつつデジタル・フォレンジックを用いて,外部の不正者を特定しようとする。

内部の人間によるものであったら,さらに証拠の収集を行っていくことになる。内部の人間の不正の証拠を確実なものにするためには,サーバーの解析などから不正侵入を行った可能性の高い人物を明確化し,その人物のPCを調べ,不正侵入を行った確実な証拠を把握する必要がある。以下に内部の人間による事例を想定した手順を記述する。

ここでは個人情報を保管していたサーバーのログ解析により,不正なアクセスをした可能性の高い内部職員が見つかったとしよう。この場合,デジタル・フォレンジック企業の専門家は確認のために次のようにして調査を行う(図2参照)。

不正を行った可能性の高い職員が明確になったら,そのPCを確保してもらう。また,証拠データの汚染を防ぐため専用消去ツールなどで新しいHDD(ハードディスク)全体に上書き消去を行い,証拠取得用のHDDとして使用できるようにする。

押収したPCからHDDを取り出す。この段階での対応が不十分もしくは不適切であったために,証拠となりうる情報や痕跡が失われる可能性があるので注意が必要である。

証拠取得用HDD(コピー先)へ100%物理コピーを行う。ここで,物理コピーと論理コピーの違いは図3に示すとおりであり,物理コピーの場合はファイルを削除していた場合であっても上書きがされていなければ,復元が可能である注1)。

押収HDD(コピー元)と証拠取得用HDD(コピー先)のデータ同一性を比較するため両者のハッシュ値注2)を取っておき,改ざんが行われていないことを確認する。

物理コピーされたデータを解析ソフトウェアに適したイメージファイルへ変換する。

解析用ファイル形式に変換された証拠データを,解析用ソフトで認識する。この解析ソフトとしては,EnCaseやForensic Toolkitなどの製品やAutopsyなどのフリーソフトがよく知られている。この段階で,過去に消去されたファイルの復元を試みたり,パスワードを復号鍵とする暗号文の復号をパスワード解析により試みたりする。

解析ソフトを用いファイルデータの分別を行う。

キーワード検索などに基づき,必要なファイルを解析ソフトで閲覧する。図4にAutopsyの画面の一例を示す。

必要に応じて,パスワードリカバリーの実施やレジストリーエリアを閲覧する。レジストリーとは,マイクロソフトのWindows 95以降で,各種の環境設定やドライバーの指定,アプリケーションの関連付けなどの情報を保存しているバイナリーファイルである。このファイルを解析することにより,接続されたUSBメモリーや最後に接続したURLなどがわかる場合がある。

法廷において最重要視される報告書の作成を行う。報告書の内容には公平であること,客観的であること,真正であること,理解可能であること等が求められる。

これらの作業にあたっては,関係者のプライバシーへの十分な配慮が必要になる。

またこれらの過程で,対象者のPCから正しくデジタルデータを収集し,改ざんされていないということを,裁判官などが信じるに足る確実な証拠となるようにしておく必要がある。このため,現状では,証拠取得用HDDを完全消去した後や,押収HDDから100%物理コピーした後に,ハッシュ値やデジタル署名を残すなどの対応を行う。また,証拠が残っているHDDへの分析時の書き込みを防止するために書き込み防止装置を用いたり,作業の様子をビデオや写真で撮影したりなどして,証拠性を確保できるようにしている。

デジタル・フォレンジックはすでに述べたように,いろいろな局面で用いられる。最近の例でいうと,プロ棋士による将棋ソフト不正アクセス疑惑などの検証にもデジタル・フォレンジックが使われている。したがって,デジタル・フォレンジックを分類する軸は,(1)~(8)のように多様であると考えられる2)。

以下,おのおのについて説明する。

(1) 訴訟の対象となる行為訴訟を意識してデジタル・フォレンジックを実施するが,実際には訴訟にまで至らない場合も多い。

(2) 訴訟の種類第3章では訴訟を提起する側を例にとって説明したが,今後は訴訟提起を受ける側のデジタル・フォレンジックも重要となる。企業は個人(ユーザーや従業員)や他の企業,国から訴えられることが増えており,裁判に負けると多額の賠償が課せられたり,社会の関心を集め信用に影響したりするからである。このためには企業の職員の不正を防止するためのポリシーの作成や,全職員の管理区域への入退室ログを取り不正をすればすぐわかるような対応も必要となる。

(4) 証拠性の保持に関連する情報処理機器最近は,各種の制御装置や情報家電,スマートメーター,カーナビゲーションなどの装置がIoT(Internet of Things)としてインターネットに接続される傾向にあり,これらもデジタル・フォレンジックにとって重要な対象になりうる。

(5) 電磁的記録を保管する媒体HDD

SSD(Solid State Drive)

USBメモリー

光学式ドライブ(DVD-Rなど)

メインメモリー

レジスター など

従来はa)だけだったが,最近ではb)もデジタル・フォレンジックの対象になってきている。b)はPCなどの電源を切ると失われるので,その前にダンプ(一括してハードディスクなどにコピー)を行うなど,不揮発性媒体にコピーする必要がある。

(6) 証拠として扱う電磁的記録の種類デジタル・フォレンジックで用いられるログの種類としては,システムで一括管理されているログや,アプリケーションプログラム自体の独自のログ,セキュリティーソフトウェアによるログのようなものがある。

(7) 証拠性の保持に関連するアプリケーションプログラムこれらのアプリケーションプログラムが扱うデータの中に不正の痕跡が残り,証拠として用いることが可能となる場合がある。

(8) 情報システムの運用形態クラウドの場合はログなどの収集にあたり,プロバイダーの協力が不可欠なので,契約時にこの点を取り決めておく必要がある。

デジタル・フォレンジックの手順に対応して必要となる技術は図5に示すようなものがある。

「(1)事前準備」においては種々のインシデントに対応するため,(a)収集すべきログを適切に選択できるようにする必要がある。(b)ログの不正改ざんや消去を検知するためにはデジタル署名が用いられることが多い。消去への対応のためにはアーカイブやバックアップファイルの作成がある。

「(2)データの収集」においては,(c)ディスクなどから原本性を確保しつつデータを取り出す必要がある。このための方法として,ハードウェアを用いる方法と,ソフトウェアブートを用いる方法等がある。それぞれについて,5章2節でさらに詳しく説明する。

「(3)データの復元」のうちの(d)削除されたファイルの復元については,5章3節でさらに詳しく説明を行う。破壊された媒体は専門技術を使えば思いのほか復元ができるようである。データサルベージ社の技術者の話によると,2011年3月11日の東日本大震災の津波で海水をかぶったPCに対し,1週間以内に対応をした場合,80~90%のファイルを復元できたという。(e)の暗号化されたファイルの復号は,一般には困難である。簡単なパスワードを暗号鍵として使っている場合は, パスワードの総当たりにより復号が可能な場合がある。また,暗号ソフトの作りが悪く,平文を暗号化した後,元の平文を上書き消去するのではなく単純な削除だけ行っている場合には,フォレンジックを用いることによって消去した平文が復元できる場合がある。

「(4)データの分析」においては,(f)得られた大量のデータから裁判などで必要となる情報を効率よく抽出する必要がある。レジストリーやプリフェッチファイル注3)を調査することにより,どのようなUSBメモリーが接続されていたか,どのようなプログラムが立ち上がっていたかなどの情報を知ることができる。また,コンピューター上で起こったイベントを時系列で表示するタイムライン分析によって,全体として何がどのような順序で起こっていたかを知ることができる。さらに,膨大なデータを扱う場合は,人間が必要な情報をすべて選び出していたのでは多くの時間とコストがかかってしまう。そのため,最初だけ人間が判断し,機械学習を用いることにより,その方法をコンピューターに学習させ,判断を代行させることで,分析に要する時間とコストの低減を図ろうという動きも増加している。

これらの作業全般にわたって大切なのが,(g)調査者などが不正を行っていないという心証を裁判官に与えるための技術である。このために必要となるのが「証拠の連続性」を確保するためのChain of Custody(COC)注4)の手順である。ここでは,証拠となるデータの収集時の情報を記録にきちんと残しておくとともに,データ収集時の収集データのハッシュ値を残しておき,後で改ざんを行っていないことを証明できるようにする必要がある。また,証拠となるディスクへの書き込みをできなくするツールの導入や,作業の過程を適切に撮影しておくことなども大切となる。

なお,現在では同一性の検証のためにはハッシュ値ではなく,ハッシュ関数と公開鍵暗号を用いるデジタル署名が望ましいとされている。デジタル署名に用いるハッシュ関数は,SHA-2やSHA-3,公開鍵暗号は2,048ビット鍵長のRSA暗号等が望ましいといわれている。

収集対象PCからHDDを抜き出し,図6に示すような専用ハードウェアに複製先のHDDとともに接続し,コピーを行う。第3章の説明はこの方法を採ることを前提にしている。

この方法のメリットとデメリットは下記のとおりである。

図7に示すようにソフトウェアブート用の専用ソフトウェアをDVD等を用いて収集対象PCに挿入し,ブート(起動)を行うことにより,内蔵HDDのデータをUSBケーブルを介して外付けHDDに書き込む。

この方法のメリットとデメリットは下記のとおりである。

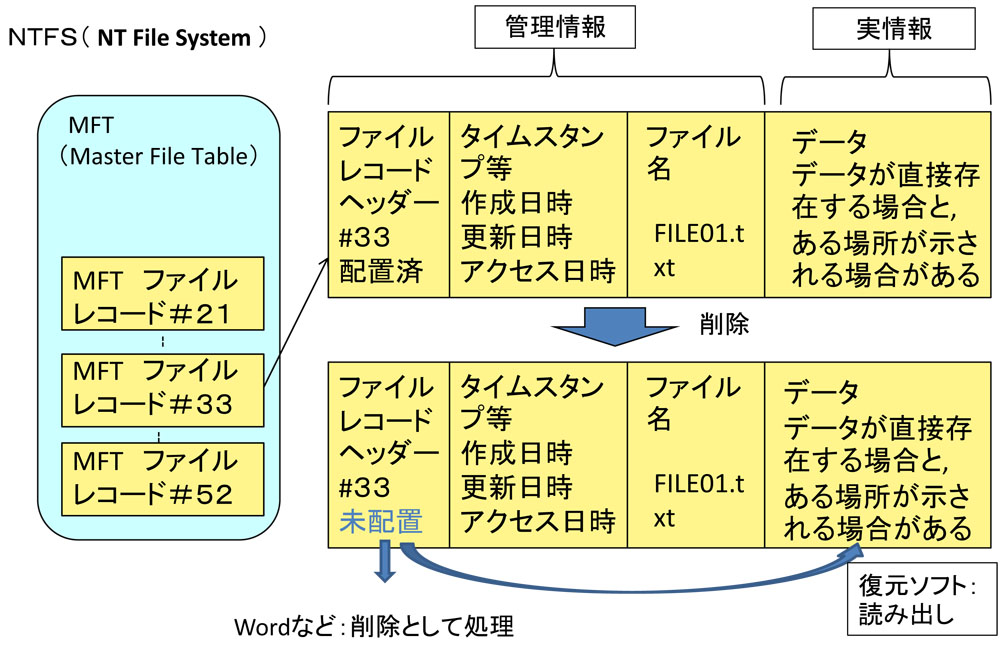

通常,コンピューター内ではデータはファイルの形で保存されている。ファイルには管理情報の部分と実情報の部分がある。管理情報には,ファイル名や作成日時等のタイムスタンプ等がある。ファイルをゴミ箱に入れ,ゴミ箱を空にするという操作で通常はファイルを削除するが,その際には実情報が消されたのではなく,管理情報が書き替わっただけである。WordやExcel等の一般のソフトは管理情報が書き替わっていると削除されたとして処理するが,RecuvaやDataRecoveryなどの復元ソフトやEnCaseやAutopsyなどのフォレンジックツールの復元機能は,管理情報が書き替わっていても実情報領域にデータを探しに行き,実データを表示しようとするのである。

Windowsにおけるファイルシステムで最も多く用いられているのはNTFS(NT File System)である。NTFSでは図8に示すように,消去する場合にはファイルレコードヘッダーの配置済みのフラグを未配置にする。そして,復元ソフトや復元機能付きのフォレンジックツールは,未配置であっても実情報領域を調べ,データを取り出し,必要な場合にはこれを表示するのである。

なお,図9に示す実験結果によるとDドライブにあるファイルは長く保存されるが,Cドライブのものは1日程度で上書きされるようで,それを過ぎるとほとんど復元できない3)。しかし,図10に示すスラックスペースのデータはCドライブにあり,かつ,時間がたっても復元できることが多い。ファイルシステムの領域は4KBのクラスターに区切られており,たとえば5KBのファイルのデータが書き込まれると,最初のクラスターで4KB,次のクラスターで1KB使用するので,残り3KBの領域はスラックスペースとして残る。しかも消去していないファイルの領域として認識されるので,その後上書きされることはない。したがってこのスラックスペースの領域に書き込まれていた情報は,復元ソフトを使うことによって長い時間がたってからでも復元できることが多い。これらの情報を集めることにより証拠となりうるデータを得ることが可能となる。

デジタル・フォレンジックと関連する用語で,後ろにフォレンジックが付く用語はいろいろあるが,このうち次のようなものが今後重要性を増していくと考えられる。

(1) ネットワーク・フォレンジックセキュリティー・システムの設計や開発の専門家として知られているMarcus J. Ranum はネットワーク・フォレンジックを,「セキュリティー上の攻撃や問題を発生させるインシデントの発生源を発見するために,ネットワーク上のイベントをキャプチャー,記録,分析する」手順や技術であるとしている4)。 パケットログの分析や,ログなどからのマルウェアの抽出,抽出されたマルウェアの分析などを含めてネットワーク・フォレンジックという場合が多い。

最近は,ネットワーク・フォレンジックを用いてインシデントの発生源となる機器を特定した後,従来のデジタル・フォレンジックなどを適用することが多い。

(2) モバイル・フォレンジック携帯端末やスマートフォンのような無線を用いて通信する機器に対するフォレンジックである。最近はPCよりもこれらの機器に重要な情報が含まれることも多く,デジタル・フォレンジックの重要な対象になっている。PC等に対するデジタル・フォレンジックと基本的な方法は変わらないが,HDDではなくフラッシュメモリーを記憶装置として使っているので,それを取り出してデータを収集することが困難であるなどの特徴がある。これらの特徴に合った専用のツールが開発され始めている。

(3) メモリー・フォレンジックフォレンジックは通常,HDDのような不揮発性のデータを対象とするが,メインメモリーにあるデータのような揮発性のデータを扱いたい場合もある。メモリー・フォレンジックは,メインメモリー上のデータをダンプした後,解析する手順や技術である。マルウェアにはディスクに痕跡を残さないものが増え,ファイルなどがディスク上で強い鍵により暗号化されている場合は解読できないことから,メモリー上のデータの解析が必要になった。頻繁にメモリーダンプを取ると時間がかかるうえ,コンピューターの通常の処理が困難になり,いつダンプを取るべきかの判断が難しい 。

広義のデジタル・フォレンジックは,これら(1)~(3)をすべて含むものであるといえる。

スマートフォンの普及拡大や,民事訴訟の増大などにより,今後ますますデジタル・フォレンジックは重要性を増すと考えられる。デジタル・フォレンジックの適用対象や実際のツールの使い方などについてさらに詳しくは,参考文献1等を参照願いたい。

1971年日立製作所入社。セキュリティー技術,ネットワーク管理システム等の研究開発に従事。2001年4月より東京電機大学教授(現職)。工学博士(東京大学)。2007年総務大臣表彰など。著書に,『ITリスクの考え方』(岩波書店 2008年)等。デジタル・フォレンジック研究会会長,内閣官房サイバーセキュリティ補佐官。